認真的騙徒最有趣

|  | 3 |  |  |

今天收到一則朋友送來的MSN訊息,一看便知是網站詐騙,原本要略過不理的,沒想到忽然發現了歹徒的用心,讓我研究了一下....

ch1007272 check out these awesome pics from the awesome party LOL httq://darkthread.great-nu-stuff4u.com

嘩!! 以darkthread命名的DNS名稱耶~~~ 看在對方很用心地註冊DNS的份上,我就姑且連上去體驗一下好了。(叔叔有練過,小朋友不要學哦)

先nslookup一下,這個名稱有對應到有效的IP。另外whois查詢的結果,該名稱註冊在巴拿馬的TST Management公司名下,Goggle一下,該公司被大家認定為"MSN帳號釣魚業者"。

C:\Users\jeffrey>nslookup darkthread.great-nu-stuff4u.com 168.95.1.1

Server: dns.hinet.net

Address: 168.95.1.1

Name: darkthread.great-nu-stuff4u.com

Address: 202.64.61.208

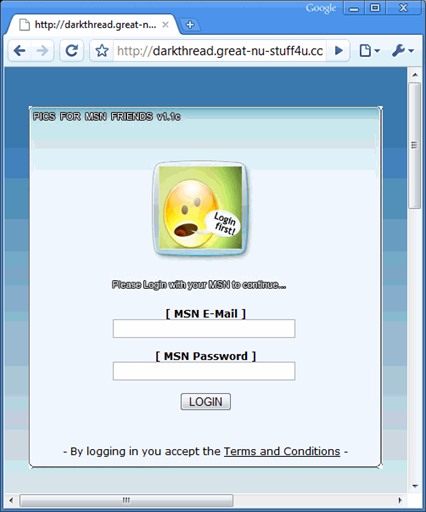

ping IP有反應,接下來就好奇網站裡有什麼了。(再次提醒: 危險動作,歐吉桑有練過,年輕人不要學哦) 我開啟了專門用來冒險犯難的Hyper-V VM,即使受網站掛馬、Add-On或OS漏洞破壞,利用Hyper-V的Snapshot功能即可還原。小心翼翼用Google Chrome(畢竟IE樹大招風,想閃掉一些IE Only的攻擊)點開連結,有點失望,原來只是傳統用MSN帳號登入畫面騙取密碼的小把戲罷了。

想想,把對方的Nickname設成DNS並不難,但如此真的吸引更多人點擊? 應該見仁見智吧! 如果無法明顯提供點擊率,還這麼"搞剛",只能說這麼認真的騙子還挺可愛的。

[Update 2008-12-10] 感謝網友laneser, rachen提供情資,原來對方設定了DNS *的映對,不管*.great-nu-stuff4u.com都會傳回相同IP。我被唬了,不過學到DNS的新玩法,值得!

Comments

# by laneser

那個騙徒一點都不認真啊, 你試試看把 darkthread 換成任何字, 他都是會吐回 dns 結果的....

# by rachen

我猜這應該是用 * 去做 dns 設定而已, .great-nu-stuff4u.com 前面隨便加應該都可以查的到 ip ^^

# by Jeffrey

to laneser, rachen, 真的耶! 我還以為騙徒這麼認真,做了"客製化的詐騙服務",原來DNS還有這種把戲,謝謝兩位,我又學到新東西了。