存在爭議的 CVE - 7-Zip 說明檔管理者權限漏洞

|  | 1 |  |  |

這兩天被一則「7-Zip Windows 程式存在安全漏洞」的資安消息洗版(參考:7-Zip Windows App漏洞讓攻擊者取得管理員權限 by iThome),代號 Kagancapar 的土耳其研究員展示了「從 7-Zip 開啟說明檔,再將檔案拖到說明窗視可讓一般使用者取得管理者權限」的安全漏洞,目前已知的 簡單 Workaround 是刪除 7-Zip.chm 可讓此攻擊手法失效。不過,新聞附註「有些研究人員不認為該漏洞能造成權限升級」的說法讓我格外感興趣,查了相關資料,學到新名詞 - Disputed CVE。

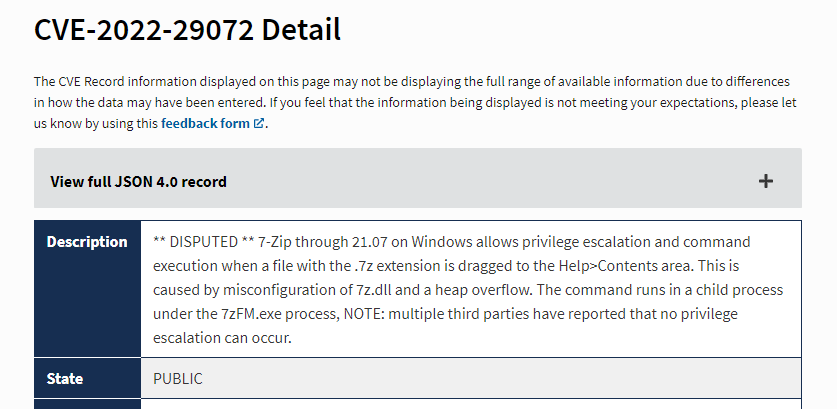

討論資安議題很常見 CVE-YYYY-NNNNN 格式的代號(例如前述 7-Zip 漏洞代號是 CVE-2022-29072),CVE 是漏洞被發現後統一給予編號方便討論溝通的編號系統之一,常用的有 CVE、VU、ICS、JVN 等 (更詳細說明參考資安常識 - 漏洞 (Vulnerability) 術語整理),而這次的 CVE-2022-29072 在 Description 處被標註 ** DISPUTED **,漏洞說明後方則註明 NOTE: multiple third parties have reported that no privilege escalation can occur.(多個第三方單位回報並不會造成權限提升)

我將 DISPUTED 翻譯為「存在爭議」。

依據 CVE FAQ,當記錄被標為 DISPUTED 時,代表:

When one party disagrees with another party’s assertion that a particular issue is a vulnerability, a CVE Record assigned to that issue may be designated as being “DISPUTED.” In these cases, the CVE Program is making no determination as to which party is correct. Instead, we make note of this dispute and try to offer any public references that will better inform those trying to understand the facts of the issue.

When you see a CVE Record that is DISPUTED, we encourage you to research the issue through the references or by contacting the affected vendor or developer for more information.

當有其他單位不同意該議題為漏洞時,CVE 記錄便會被標示為 DISPUTED,在這種情況下,CVE 官方無從認定誰是正確的,僅提供可了解更多細節的公開參考資料,並鼓勵大家研究相關資料或接洽相關廠商或開發者取得進一步資訊。

進一步關於這個漏洞的討論,找到以下資訊:

- Google Zero Project 研究員 Tavis Ormandy 認為,這個漏洞只有在 Registry 被修改或特殊調整(例如:新增另一個 Local Administrator)的情況下才會成立。來源:7-Zip App Vulnerability Grants Admin Privilege to Attackers by tom's HARDWARE

- 該漏洞的 Github 討論區,大家反映無法重現,漏洞提報者 Kağan Çapar 基於怕漏洞被濫用理由,不願提供更多細節。

- 7-Zip 的 SourceForge 討論區,提報漏洞的研究員 Kağan Çapar 現身回應,但未能提供足夠資訊說服眾人。

- 美國 CERT/CC 的漏洞分析師 Will Dormann 在 Twitter 發表一段影片(貌似假影片),展示在 XVI32 (16 進位編輯工具)說明檔用類似手法操作得到 NT AUTORITY\SYSTEM 權限,語帶嘲諷地說為保護 XVI32 使用者他不會分享更多細節,但影片就是最好的證明。

一路看下來,這真是少有的漏洞案例。Kağan Çapar 目前的處境介於「眾人皆醉我獨醒」與「眾人皆醒我獨醉」之間,以擔心漏洞被利用為由拒絕公開細節,但所揭露的資訊又不足以讓人信服。我個人的角度則是:由於漏洞需要操作檔案拖拉,攻擊者需取得電腦操作權才能發動,公開細節不致像蠕蟲或網路存取漏洞引發災難等級風險,擔心被利用的理由過於薄弱,又提不出有力旁證或線索,依一般邏輯選擇不相信是正常的;另一角度是此事引發全世界觀注,眾家資安精英應已投人鑽研,卻未見有人跟 Kağan Çapar 站在同一邊,更讓人對此漏洞真確性存疑。

在看過的 CVE 漏洞中,這是少見的有趣案例,最後會證明 Kağan Çapar 是雖千萬人吾往矣的寂寞先知,或確認是場鬧劇?讓我們繼續看下去。

[2022-04-22 補充] 找到 Google 分析員 Tavis Ormandy 與 Kağan Çapar 的 Twitter 對話,Kağan 宣稱自己正在籌辦結婚要照顧未婚妻,超忙 DER! 自已不在乎 CVE 是否被撤銷也不需要對任何人證明,漏洞就在那裡,並勸 Tarvis 該多花點時間在家庭上 (呃... 這...)。但他仍提供了檔案給 Tavis 研究,Tavis 研究過檔案認為其中只有一些目錄操作,與 Heap Overflow 及提升權限無關,進一步想討論時 Kağan 請他寄信,表示這件事已浪費他太多時間了,BYE。Tavis 說,全世界一堆工程師投入大量時間研究你的議題,擔心可能產生的風險,這些人也有家庭。Kağan 說自己不是工程師,只有高中畢業,請保重。(OS: 感覺好中二呀)

[2022-04-22 補充] 7-Zip 的開發者 Igor Pavlov 昨天公開與 Kağan Çapar 的 Bug 回報討論,過程 Kağan 提供了資料,但無法解釋或證明其論點,卻又不正面回應 Igore 的詢問,只是宣稱自己連問題在哪個程式哪一行都知道,但就是不告訴你 (連我都感受到 Igor 的無力,幫他補聲幹),最後 Kağan 說不告知細節是不想讓問題被修正,自己是駭客,打算靠販賣漏洞謀利,我嬴了(I won)。(OS:還是覺得好中二)

Comments

# by access

Kağan Çapar提出問題又不說明,害得一堆有使用的專案/企業心驚膽跳,最後還說要販售牟利,真是我的老天鵝>_<