【茶包射手日記】網路分享資料夾之詭異 IIS Log 與 4625 登入失敗事件

|  | 0 |  |

上回 SQL 連線不通導致的 4625 登入失敗稽核事件又有後續,再學到一些冷知識。

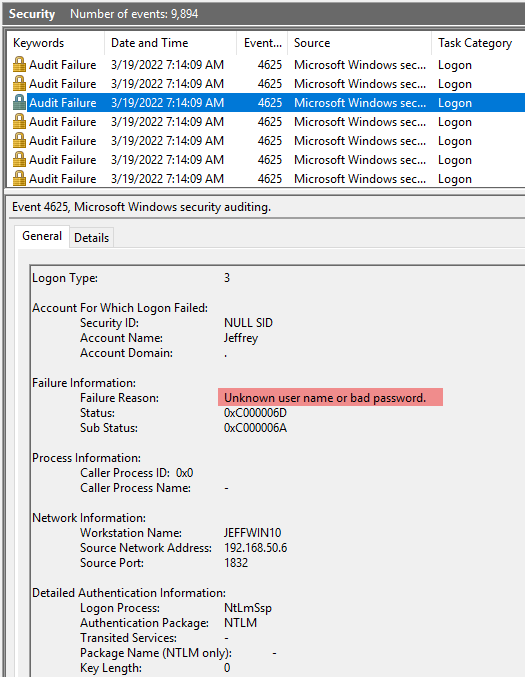

狀況為使用者非常確定自己沒有主動使用網路分享資料夾,遠端主機的事件檢視器卻不定期出現當時 Windows 登入帳號登入失敗的 4625 事件:

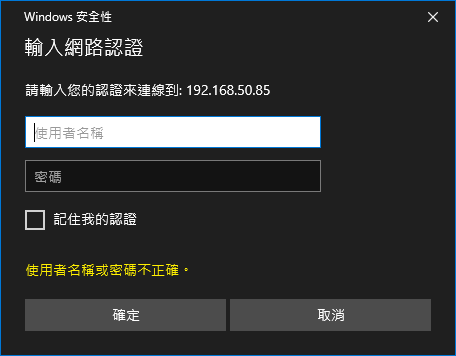

使用者用 UNC (例如:\\192.168.50.83) 連線遠端主機,Windows 會預設用使用者當時的登入身分嘗試自動登入,若登入失敗再跳出帳號密碼輸入對話框(如下圖),故出現 4625 登入事件是合理的。

但問題出在未設定網路磁碟機、也沒有主動連 UNC,卻三不五時出現登入失敗事件。

這些登入失敗事件通常無傷大雅,只有在稽查政策嚴格時可能觸發警報,但有一種狀況例外 - 如果遠端主機有同名帳號但密碼不相同,並設定登入失敗幾次就鎖帳號,就會導致每次一連該主機帳號就被鎖。實例:“Account locked out” error when connecting to a Windows network share – possible solution

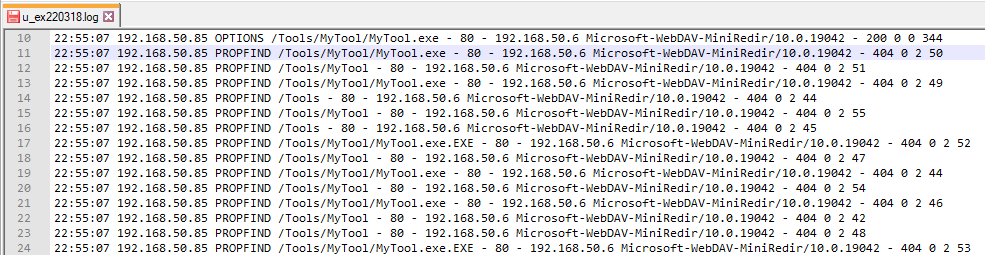

回到茶包上,明明沒連 UNC 為什麼會觸發自動登入?經過搜查,意外在 IIS Log 看到線索:

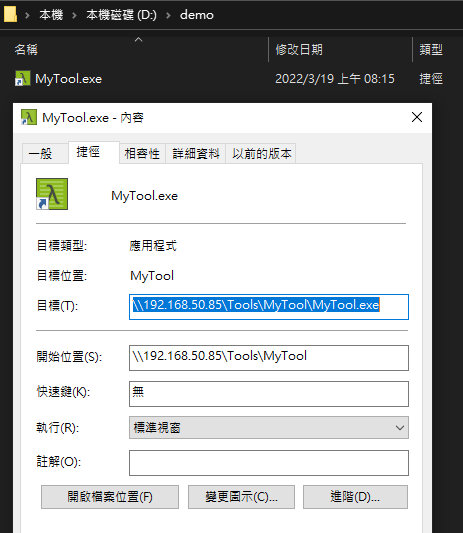

IIS 出現一堆 OPTIONS 與 PROPFIND 查詢,路徑為 /Tools/MyTool/MyTools.exe,User-Agent 為 Microsoft-WebDAV-MiniRedir/10.0.19042,判斷是 Windows 嘗試透過 WebDAV 方式存取某個自製的 exe 程式(延伸閱讀:Using the WebDAV Redirector),且它出現的頻率跟 4625 登入失敗一致,涉有重嫌。

原以為這是 MyTools.exe 的自動更新機制,會定期連上伺服器檢查有沒有新版本,但很快向開發者確認排除掉此一可能。

最後,動用 Wireshark 並經過一番實驗,我有了新發現。

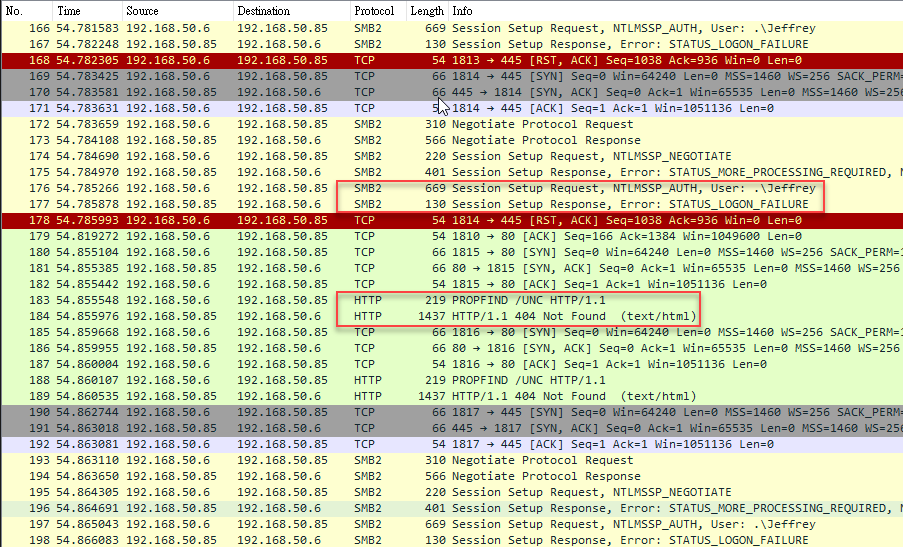

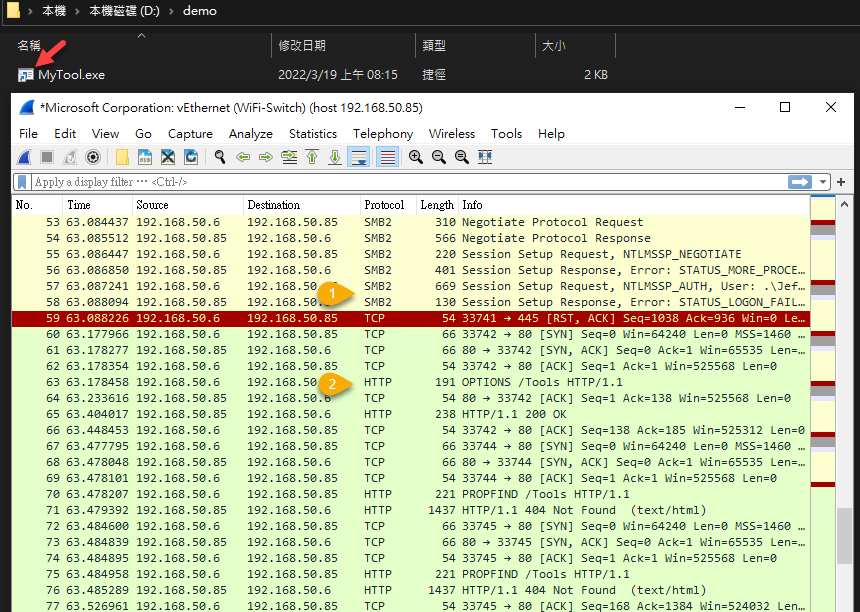

當 UNC 有加上路徑,例如:\\192.168.50.83\share_name 或 \\192.168.50.83\share_name\file_name,Windows 除了透過 TCP 445 嘗試建立 SMB 連線外,也會透過 80 Port 嘗試由 WebDAV 取得檔案:

這樣 IIS Log 部分有了合理解釋,而靠著 MyTool.exe 這條線索,總算真相大白。

苦主回想起,不久前連上該主機網路分享找到 MyTool.exe,並在本機某個資料夾建了捷徑。每次開啟這個資料夾時檔案總管會嘗試讀取來源的 EXE 檔以更新 Icon 等資訊,由於經常使用該資料夾,會三不五時冒出登入失敗便有了合理解釋。

由 Wireshark 可觀察到檔案總管先發動 SMB 445 登入,之後走 80 Port 發 OPTIONS/PROPFIND HTTP 請求,但因沒登入存取失敗,MyTool.exe 圖示出不來:

知道原因就不難解決,移除捷徑、讓 Windows 儲存 UNC 連線帳號密碼防止用本機使用帳號自動登入,都能避免登入失敗事件。

原本看似詭異的案件,透過工具蒐集證據,解析到清晰通透,條理分明,不留半絲疑惑,感覺真棒,呵!

Comments

Be the first to post a comment